Bài 8: Chèn link mã độc vào website có tên miền "chính chủ"

|

| Một số website cơ quan nhà nước bị chèn link ẩn quảng cáo cờ bạc, cá độ trực tuyến. |

Sập "bẫy link chính chủ"

Tuần trước chị Hoàng Thu V. (nhân viên một công ty về xây dựng tại quận Hoàng Mai, Hà Nội) đột nhiên nhận được một email với nội dung khá bất ngờ. Thông tin cho biết con gái chị đã đỗ vào một trường đại học quốc tế với học bổng rất cao. Để có thể apply vào chương trình trên chị cần phải điền vào một bản thông tin dưới một link đính kèm có đuôi là edu.vn. Hơn nữa tên miền này còn được viết dưới dạng "https://" (nghĩa là đã được bảo mật) khiến chị cảm thấy đáng tin cậy.

Tuy nhiên chị cũng hơi thắc mắc khi thông tin về phụ huynh được yêu cầu khá kỹ. Thậm chí cả các thông tin về thẻ tín dụng cũng được yêu cầu khai báo. Chị V. tư duy rằng có thể do suất học bổng ở trường đại học quốc tế nên họ mới bắt chị phải chứng minh tài chính (thông qua thẻ tín dụng). Vậy là chị không ngần ngại điền tất cả những thông tin riêng tư của mình rồi gửi đi.

Bất ngờ đêm hôm ấy chị đang ngủ thì điện thoại rung liên hồi thông báo thẻ tín dụng của chị vừa chi trả để mua liên tiếp nhiều đơn hàng từ nhiều website thương mại điện tử khác nhau. Tổng số đơn hàng lên tới mấy trăm triệu đồng. Chị vội vàng đăng nhập vào tài khoản ngân hàng và khóa chức năng sử dụng thẻ tín dụng trực tuyến thì mới phát hiện đã bị các đối tượng sử dụng để mua hàng full hạn mức. Sáng hôm sau chị V. bình tĩnh ngồi mở lại email trên đồng thời hỏi lại cô gái về nội dung bức thư thì mới ngớ ra rằng mình đã bị lừa đảo. Không hề có một trường đại học có tên như vậy gửi thư mời cho con gái chị.

Một trường hợp khác, anh Minh - làm nghề tự do trên địa bàn quận Đống Đa, Hà Nội cũng dính một cú lừa từ website có tên miền "chính chủ". Đó là một lần anh truy cập vào website có tên miền https://soyte...gov.vn để tra cứu thông tin về sức khỏe. Sau một vài phút từ website này bất ngờ nhảy ra một trang web khác mời gọi anh tham gia đầu tư với tỷ suất lợi nhuận cao. Tiếp đó một đối tượng add anh Minh vào trang telegram và hướng dẫn anh tạo tài khoản để... đặt lệnh.

Anh Minh thắc mắc sao hình thức đầu tư này giống như chơi cờ bạc, thì được đối tượng nói rằng đây là phiên bản thử nghiệm, và giục anh nạp tiền vào chơi. Do trước đó truy cập vào website có tên miền chính chủ, anh Minh cho rằng lời giải thích kia cũng hợp lý, nên đã nạp tiền vào để đầu tư. Ban đầu, các lệnh của anh Minh đều có lãi, và số dư trong tài khoản của anh cứ nhảy lên đều. Tuy nhiên, khi thực hiện việc rút tiền thì website lại báo lỗi. Và chỉ trong một thời gian ngắn anh Minh đã nướng vào "sòng bạc" kia số tiền hàng trăm triệu đồng để rồi mất sạch.

Theo một điều tra viên phòng Cảnh sát hình sự Công an TP Hà Nội, thủ đoạn chèn link gắn mã độc vào các website với mục đích lừa đảo, đánh cắp thông tin trước đây đã từng xảy ra tại Hà Nội và nhiều địa phương khác trong cả nước. Tuy nhiên, hacker thường chèn link của website có tên miền miễn phí có dạng: weebly.com; dot.tk; cu.cc... hay dưới dạng thức chưa được bảo mật (không phải "https") nên khi người dân có kiến thức thì không qua mặt được.

Song thời gian gần đây, các đối tượng dùng thủ đoạn tinh vi hơn, sử dụng dạng thức website đã được bảo mật, đồng thời núp dưới tên miền của các cơ quan nhà nước... đã khiến một số người dân bị nhầm lẫn. Từ đó họ vô tình làm lộ thông tin cá nhân, hoặc bị chiếm đoạt các tài khoản mạng xã hội, tài khoản ngân hàng... và bị các đối tượng lợi dụng để thực hiện hành vi chiếm đoạt tài sản.

|

| Ông Vũ Ngọc Sơn, Giám đốc Công nghệ - Công ty Công nghệ An ninh mạng Quốc gia Việt Nam: Tiềm ẩn nhiều nguy cơ khi các website có tên miền chính chủ bị gắn mã độc. |

Nâng cao cảnh giác

Theo ông Vũ Ngọc Sơn, Giám đốc Công nghệ - Công ty Công nghệ An ninh mạng Quốc gia Việt Nam NCS, thời gian gần đây, NCS nhận được khá nhiều đề nghị trợ giúp từ các cơ quan, doanh nghiệp về việc website bị tấn công, chèn mã quảng cáo cờ bạc, cá độ. Nguy hiểm ở chỗ, các website này đều sử dụng https, được chứng nhận “chính chủ” của các cơ quan nhà nước, doanh nghiệp lớn, nhưng khi bấm vào link thì lại chuyển hướng truy cập đến website của tổ chức cá độ, cờ bạc trực tuyến.

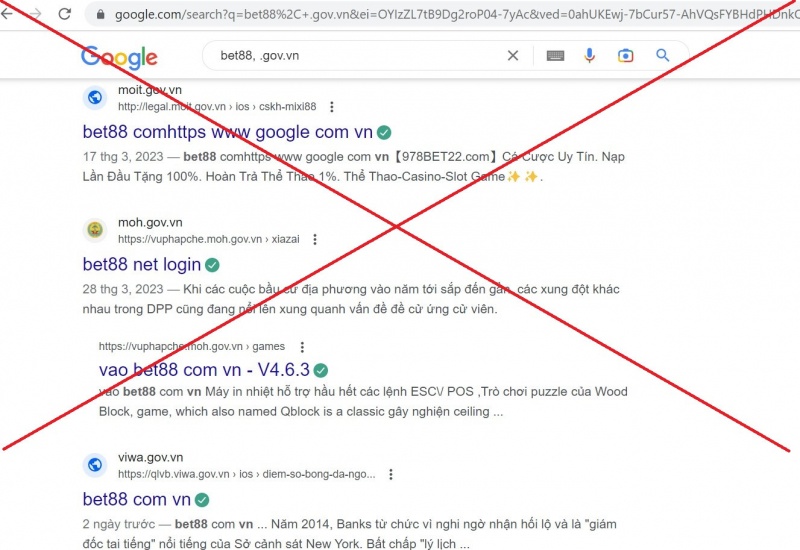

Mở rộng nghiên cứu, NCS nhận thấy chỉ cần search bằng công cụ Google với các từ khoá liên quan đến cá độ, cờ bạc, với tuỳ chọn site:.gov.vn hoặc site:.vn, chúng ta sẽ dễ dàng nhìn thấy vô số các trang đã bị hack và chèn các đường link quảng cáo. Đồng thời khi kiểm tra lại, NSC phát hiện một số link theo cache (bộ đệm) của google còn thể hiện ngày giờ cập nhật rất mới (chỉ khoảng vài giờ trước). Đặc điểm chung của hình thức tấn công này là hacker sẽ lợi dụng các lỗ hổng để chiếm quyền kiểm soát website, máy chủ, từ đó chèn các link quảng cáo, thậm chí cài mã độc để truy cập bất cứ nội dung nào đều bị chuyển hướng, dẫn sang website cờ bạc, cá độ.

Không chỉ tấn công các website có tên miền dạng: https://...gov.vn, theo thống kê mới nhất của NCS, có gần 200 trang về giáo dục có tên miền .edu.vn cũng bị tấn công, cài nội dung liên quan đến cá độ, cờ bạc. Hình thức tấn công tương tự như các site .gov.vn như phía trên đã đề cập. Danh sách website bị tấn công bao gồm cả một số trường đại học lớn, các cơ sở giáo dục các cấp, các trường cao đẳng, trường nghề, trung tâm giáo dục...

Theo đánh giá sơ bộ của NCS, các lỗ hổng bị khai thác trên các hệ thống website đều là các lỗ hổng cơ bản và có thể khắc phục được. NCS khuyến cáo các quản trị cần rà soát sớm toàn bộ hệ thống website để xử lý. Đặc biệt các trường hợp có host chung server với các website khác thì cần rà soát toàn bộ các website này.

Cũng theo ông Sơn hình thức tấn công này trước đây đã khá phổ biến, tuy nhiên gần đây có dấu hiệu bùng phát và mang lại nhiều nguy cơ an ninh mạng cho người dùng. Đặc biệt nguy hiểm nếu các đường link “chính chủ” https này được dùng để phát tán các link lừa đảo, ăn cắp thông tin thì người dùng rất dễ bị mắc bẫy. Tổng kết lại các vụ việc đã hỗ trợ, NCS nhận thấy có các hình thức tấn công phổ biến như: tấn công vào máy chủ cài hệ điều hành cũ, chưa vá lỗ hổng; tấn công vào các website sử dụng thư viện dùng chung, có lỗ hổng; tấn công vào các tài khoản quản trị có mật khẩu yếu; tấn công vào các tài khoản kết nối cơ sở dữ liệu có mật khẩu yếu; tấn công vào máy chủ phân quyền không chặt, từ lỗ hổng của một website có thể tấn công sang các website khác nằm cùng máy chủ.

NCS khuyến cáo các quản trị cần khẩn trương rà soát lại toàn bộ hệ thống website của mình, chú trọng rà soát các trang mã nguồn, cần chú ý đặc biệt đến những file mới được tạo hoặc có thời gian tạo khác biệt với phần lớn các file khác trong cùng thư mục. Đổi các mật khẩu quản trị, mật khẩu truy cập cơ sở dữ liệu nếu đang để mật khẩu yếu. Nếu được có thể thực hiện đánh giá tổng thể an ninh mạng cho hệ thống, đồng thời triển khai các giải pháp giám sát tự động nhằm phát hiện ra các thay đổi bất thường, từ đó có xử lý kịp thời. Người dân cũng cần nâng cao cảnh giác khi truy cập vào những link "bỗng dưng" nhảy ra từ những website kia, tranh việc bị lộ thông tin các nhân cũng như bị dụ vào các website cờ bạc.

Minh Tiến

-

TP HCM tổ chức chuỗi sự kiện chào đón năm mới 2026

-

TP HCM tổng kết cuộc thi viết về nghề và làng nghề truyền thống

-

Ủy ban Paralympic Việt Nam công bố chuỗi giải Paranatuh Pickleball

-

“Ký vị Mậu xưa” - Hành trình trải nghiệm đa giác quan đưa người xem trở lại ký ức thời bao cấp

-

Miền Bắc sắp đón đợt không khí lạnh rất mạnh, nhiều nơi xuống dưới 9 độ C

![[P-Magazine] Một đời không gục ngã](https://cdn.petrotimes.vn/stores/news_dataimages/2025/082025/26/15/croped/thumbnail/thumnail220250826152203.jpg?250910101850)

![[Infographic] Đề xuất cấm xe máy xăng ở Hà Nội từ 1/7/2026 như thế nào?](https://cdn.petrotimes.vn/stores/news_dataimages/2025/112025/25/01/croped/thumbnail/xe-xang20251125014701.png?251125084915)

![[Infographic] Cụm nhà máy tiên phong mở đường kỷ nguyên điện khí LNG Việt Nam](https://cdn.petrotimes.vn/stores/news_dataimages/2025/122025/12/13/medium/anh-120251212133321.png?rt=20251212133401?251215082239)